Outils de la sécurité des systèmes d'information – Sartagas votre guide d'outils informatiques pour votre CyberSécurité.

Agence nationale de sécurité informatique ANSI - Dans le cadre de la mise en oeuvre du #télétravail suites aux #dispositions_exceptionnelles prises par le gouvernement pour pallier la propagation du #Coronavirus, l'Agence Nationale

PME CYBER SECURITY SCAN & KIT : 2 outils pour renforcer votre sécurité informatique - Cyber Security Coalition | Cyber Security Coalition

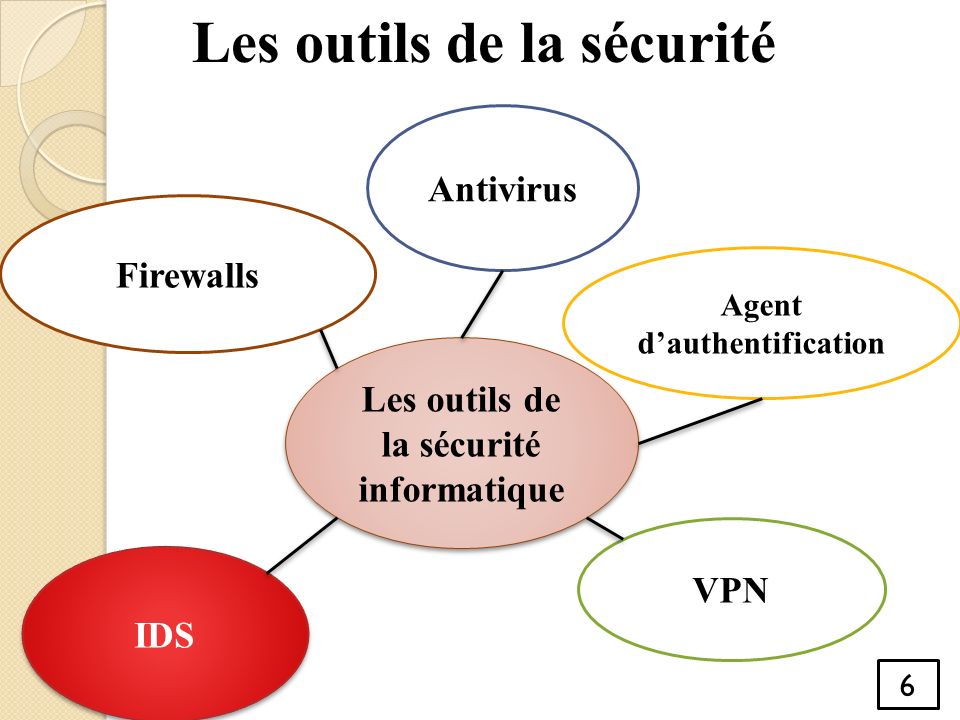

Mise en place d'un système de détection d'intrusion Présenté par: Elycheikh EL-MAALOUM Zakaria ZEKHNINI Mohammed RAZZOK Encadré par: : Mr. SEFRAOUI. - ppt télécharger